Johdanto palomuurityyppeihin

Työn kannalta sopivien työkalujen etsiminen on yksi suurimmista ongelmista, joita yritykset kohtaavat yrittäessään suojata arkaluontoisia tietojaan. Suurimmalla osalla yrityksiä ei ehkä ole selkeää käsitystä siitä, kuinka löytää oikeat palomuurit tai palomuurit tarpeisiinsa, kuinka asettaa tällaiset palomuurit tai miksi tällaisia palomuureja voidaan tarvita jopa tavallisille työkaluille, kuten palomuuri.

Mitä palomuurit ovat?

Palomuuri on eräänlainen verkkoturvallisuuden työkalu, jota käytetään verkkoliikenteen ohjaamiseen. Palomuureja voidaan käyttää verkkosolmujen, sisäisten lähteiden tai jopa erityisohjelmien eristämiseen ulkoisista liikenteen lähteistä. Ohjelmisto, laitteisto tai pilvi voivat olla palomuureja, jolloin jokaisen tyyppisillä palomuureilla on erilaisia etuja ja haittoja. Palomuurin päätavoite on estää haitalliset verkkopyynnöt ja tietopaketit sallien samalla laillista liikennettä. Siitä huolimatta sana 'palomuuri' on liian laaja tietoturva-ostajien käytettäväksi. Palomuureja on monen tyyppisiä, joista jokainen toimii eri tavoin sekä pilvessä että sen ulkopuolella erityyppisten tärkeiden tietojen turvaamiseksi.

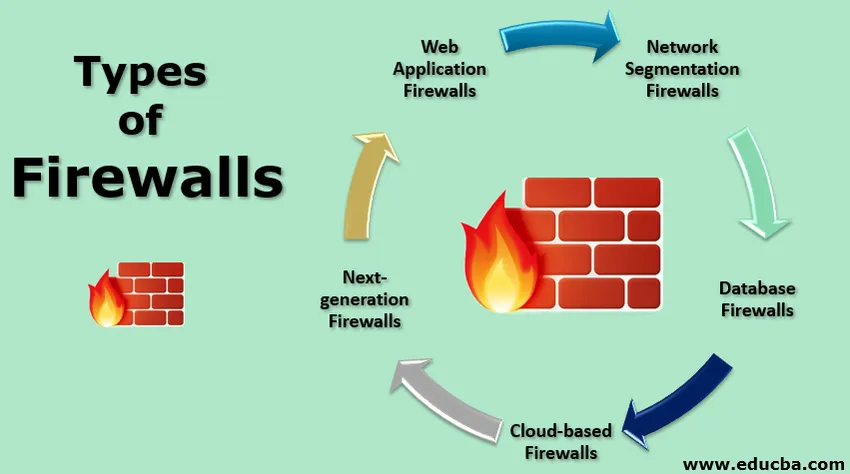

5 suosituinta palomuuria

Nyt nähdään palomuurin tyyppi:

1. Verkkosovelluksen palomuurit

Verkkosovelluksen palomuuri on tyypillisesti välityspalvelin palvelimen sovelluksen ja sovelluksen käyttäjien välillä, joka käyttää sovellusta yritysverkon ulkopuolelta. Välityspalvelin ottaa syöttötiedot ja luo sitten yhteyden sisäisen asiakkaan puolesta pyynnön kanssa. Tämän kokoonpanon tärkeä etu on, että tietokanta on suojattu porttitarkistuksilta, sovelluspalvelinkoodin etsintäyrityksiltä tai muilta loppukäyttäjien aiheuttamilta haitallisilta käyttäytymiltä. Haitallisten pyyntöjen suodattamiseksi välityspalvelin myös analysoi tiedot estääkseen niitä pääsemästä verkkosovellusten tietokantaan.

Suojaustaso: Korkea, koska verkkosovelluspalvelin tarjoaa puskurin tuntemattomille ja mahdollisesti haitallisille käyttäjille, joilla muutoin voisi olla suora yhteys Web-sovelluspalvelimeen. Tämä on tärkeää, koska monissa sovelluksissa on hakkereille arvokasta salaista tietoa, joka on erityisen houkutteleva web-sovelluksissa.

Heikkoudet ja vahvuudet: Verkkosovelluspalomuurit ovat yksinkertaisempia, vähemmän haavoittuvia ja helpompi korjata kuin itse web-palvelimet. Tämä tarkoittaa, että hakkerit voivat pitää palomuurin takana olevia sovelluksia huomattavasti vaikeina. Välityspalomuurit eivät kuitenkaan tue kaikkia sovelluksia helposti ja voivat heikentää loppukäyttäjien turvallisen sovelluksen suorituskykyä.

2. Verkon segmentointi palomuurit

Verkon segmentointia varten tarkoitettu palomuuri (voidaan sanoa myös sisäisen verkon palomuurit) käytetään hallitsemaan verkkoliikennevirtoja sijaintien, toiminta-alueiden, divisioonien tai muiden liiketoimintayksiköiden välillä. Sitä käytetään aliverkon rajoituksilla. Tällä tavoin voi olla verkkovirhe yhdellä alueella eikä koko verkossa. Se voi myös suojata takaamiaan verkon alueita, kuten tietokantoja tai tutkimus- ja kehitysyksiköitä.

Hyvin suurille yrityksille tai yrityksille, joiden verkkokehää on vaikea varmistaa, verkon segmentointipalomuurit ovat hyödyllisiä.

Suojaustaso: Vaikka hyökkääjä ei ehkä pysty siirtämään verkon segmentointia palomuuria verkon osasta toiseen, se voi hidastaa hyökkääjän käytännössä vain, jos ensimmäinen tauko on nopeasti tunnistettavissa.

Vahvuudet ja heikkoudet: Jos hyökkääjä saavuttaa pääsyn verkkoon, verkon segmentointipalomuuri voi olla huomattavasti vaikeampi käyttää erityisen arkaluontoisia tietoja.

3. Tietokannan palomuurit

Kuten nimensä osoittaa, palomuurit ovat eräänlainen palomuuri verkkosovelluksille, jotka on suunniteltu suojaamaan tietokantoja. Nämä asennetaan yleensä suoraan tietokannan palvelimelle (tai lähellä verkkotietoa, jossa useammalla kuin yhdellä palvelimella on useita palvelimia, jotka on suunniteltu suojaamaan niitä). Heidän tavoitteena on tunnistaa ja välttää ainutlaatuisia palvelinhyökkäyksiä, kuten sivustojen välisiä skriptejä, jotka voivat johtaa luottamuksellisiin tietoihin hyökkääjien käyttämissä tietokannoissa.

Suojaustaso : Luottamuksellisten tietojen menetys on yleensä kallista ja kallista uskottavuuden menettämisen ja huonojen mainosten suhteen . Tätä tarkoitusta varten tarvitaan kaikki asianmukaiset vaiheet tietokantojen ja niiden tietojen suojaamiseksi. Näiden tallennettujen tietojen turvallisuuteen verkon palomuuri lisäsi huomattavasti .

Jos säilytät arvokkaita tai luottamuksellisia tietokantatietoja, on erittäin suositeltavaa käyttää palomuuria. Riskipohjaisen turvallisuuden mukaan yli 4 miljardia tietuetta varastettiin neljä kertaa enemmän kuin vuonna 2013. Kun hakkerit jatkavat kohdistamista tietokantoihin tehokkaasti, tämä tarkoittaa, että tietueet ovat yhä tärkeämpiä.

Vahvuudet ja heikkoudet: Palvelinpalomuurit voivat tarjota tehokkaan turvatoimenpiteen, ja niitä voidaan käyttää myös seuraamaan, tarkistamaan ja raportoimaan vaatimustenmukaisuudesta sääntelytarkoituksiin. Ne ovat kuitenkin tehokkaita vain, jos ne on määritetty ja muokattu oikein ja tarjoavat vain vähän suojaa nollapäivän hyväksikäytöltä.

4. Pilvipohjaiset palomuurit

Pilvipohjainen palomuuri on vaihtoehto yrityksen tietokeskuksen palomuurille, mutta sillä on sama tavoite: suojata verkko, sovellus, tietokanta tai muita IT-resursseja.

Suojaustaso: Palomuurien hallintaan erikoistunut tietoturva-ammattilainen konfiguroi ja hallitsee pilvipalomuuria palveluna, jotta se voi tarjota erinomaisen suojan suojattaville resursseille. Se on myös helposti saavutettavissa pienellä tai ei lainkaan suunnitellulla tai suunnittelemattomalla seisokkeilla. Se tehdään yleensä yrityksen reitittimien konfiguroinnilla ohjaamaan liikennettä pilvipalomuuriin, kun matkaviestimen käyttäjät muodostavat yhteyden siihen joko VPN: n kautta tai välityspalvelimena.

Vaikka erillisiä säiliön palomuureja on tarjolla, säiliö voidaan suojata myös iptable-ohjelmilla, jotka toimivat säiliössä isäntäpalomuurien kanssa.

Vahvuudet ja heikkoudet: Säiliöpalomuurin määrittäminen on todennäköisesti helpompaa kuin jokaisessa säiliössä toimiva isäntäpalomuuri. Mutta se voi olla tuhlaa ja vaikea perustella kustannusperusteisesti pienemmissä ympäristöissä.

5. Seuraavan sukupolven palomuurit

Seuraavan sukupolven palomuureja käytetään suojaamaan verkkoa ei-toivotulta tietoliikenteeltä, mutta ne eroavat tavanomaisista palomuureista. Portin, alkuperän, kohde-IP-osoitteen ja protokollan lisäksi NGFW-ohjelmistot näyttävät ohjelmiston näkyvyyden täydellä pino-näkyvyydellä tarkastelemalla kunkin datapaketin sisältöä. Sen avulla voit kieltää tiettyjen sovellusten, kuten vertaisten, käytön tiedostojenjako-sovelluksissa sovellustasoissa ja rajoittaa sovelluksia, kuten sallia Skypen käytön ääniin IP-puheluiden kautta, mutta ei tiedostojen jakamiseen, käyttämällä sovelluskerroksen palomuuria.

NGFW tarjoaa paremman verkon palomuurin kuin perinteinen palomuuri, jättäen kustannukset ja suorituskykyongelmat toisaalta. Lisäksi monet NGFW-laitteet tarjoavat muita toimintoja, kuten tunkeutumisen havaitsemisen, haittaohjelmien tarkistuksen ja SSL-ohjelmistotarkistuksen . Ne voivat olla hyödyllisiä organisaatioille, joilla on näitä sovelluksia, joilla ei vielä ole pisteratkaisuja, mutta ne voivat myös vähentää NGFW: n tiedonsiirtokapasiteettia huomattavasti käytöstä poistettaessa.

Vahvuudet ja heikkoudet: NGFW : llä on paljon enemmän tiedonhallintaa, joka antaa NGFW: lle mahdollisuuden käsitellä laajempaa määrää mahdollisia uhkia eikä voi käyttää yrityksen verkkoa. NGFW-tiedostot maksavat kuitenkin enemmän kuin perinteiset palomuurit, mikä voi aiheuttaa verkon suorituskykyongelmia, koska ne suorittavat pakettisuojauksen eikä vain pakettisuodattimia.

Tasosuojaus: Melko korkea, koska ne tarjoavat korkean rakeisen hallinnan. Tällaisia tehtäviä voidaan tarvita PCI: n ja HIPAA: n noudattamiseksi.

Yhtenäinen uhkien hallinta

Yhtenäiset UTM-laitteet tarjoavat pienille ja keskisuurille yrityksille melkein täydellisen turvallisuusratkaisun yhtenä verkkolaatikkona, joka muodostaa yhteyden verkkoon. Tyypillisiä UTM-ominaisuuksia ovat tavalliset palomuurit, tunkeutumisen havaitsemisjärjestelmä (mukaan lukien tulevan liikenteen tarkistaminen, virusten ja haittaohjelmien sähköposti, musta lista) ja musta verkko-osoitteiden luettelo estääkseen työntekijöitä pääsemästä tunnistettuihin verkkosivustoihin, kuten tietojenkalasteluun. Verkkosovelluspalomuuri ja seuraavan sukupolven palomuuri (NGFW) sisältävät myös suojatut Web-yhdyskäytävät (joskus).

Vahvuudet ja heikkoudet: UTM-laitteilla on tärkeä vetovoima: yksittäinen hankinta kattaa kaikki tietoturvavaatimukset ja voi hallita ja määrittää kaikkia suojausominaisuuksia yhden hallintakonsolin kautta. Useimmat UTM-tietoturvat tarjoavat perusturvallisuustasot alkuperäisellä ostohinnalla, ja ylimääräisiä tietoturvatuotteita (kuten IPS) voi olla saatavana valinnaisella lisenssimaksulla. Suurin haittapuoli on se, että UTM: t eivät voi tarjota samaa tietoturvatasoa kuin monimutkaisempien tuotteiden yhdistelmä, mutta se voi olla akateeminen, koska usein on mahdollista valita UTM tai ei mitään turvallisuusratkaisua.

UTM: t soveltuvat pienemmille yrityksille, joilla ei ole omaa turvallisuushenkilöstöä ja joilla ei ole tarvittavaa asiantuntemusta pisteratkaisujen määrittämiseen.

Suojaustaso: Jotkut UTM-laitteet toimivat hyvin verkon turvaamiseksi, mutta rodun parhaimmat ratkaisut voivat tarjota paremman suojauksen jokaiselle turvaominaisuudelle.

johtopäätös

Joten tässä artikkelissa olemme nähneet erityyppisiä palomuureja niiden vahvuuksilla ja heikkouksilla. Minkä tahansa palomuurityypin valitsetkin, pidä mielessä, että toimintahäiriöinen palomuuri voi olla jollain tavalla huonompi kuin palomuuri, koska se tarjoaa vaarallisen tietoturvavaikutelman ja tarjoaa samalla vähän tai ei ollenkaan palomuureja. Toivon, että tästä artikkelista on apua, kun valitset järjestelmällesi sopivan palomuurin.

Suositellut artikkelit

Tämä on opas palomuurityyppeihin. Tässä keskustellaan 5 suosituimmasta tyypistä, kuten verkkosovellus, verkkosegmentit, tietokanta, pilvipohjaiset ja seuraavan sukupolven palomuurit niiden vahvuuksilla ja heikkouksilla. Voit myös katsoa seuraavia artikkeleita saadaksesi lisätietoja -

- 9 tärkeintä tietoturvatyyppiä

- Johdatus tietotekniikkaan

- Mikä on phishing Attack?

- Mikä on verkkoturva? | edut

- Palomuurilaitteet

- Mikä on reititin?

- Taitot tulla Full-Stack-verkkokehittäjäksi