Johdatus verkkoturvallisuuden haasteisiin

Nykymaailmassa Cyber Security Challenges on ollut kansallinen turvallisuus, organisaatiot vaihtelevat pienistä suuriin yrityksiin, valtion ja yksityiset yliopistot, sairaalat, kaikki alttiita tietohyökkäyksille ympäri maailmaa. Pyrkiessään käsittelemään äskettäin ilmeneviä uhkia kohtaamme usein haasteita, joihin on puututtava alueensa turvaamiseksi.

Aivan viime aikoina olit ehkä kuullut, että Wikipediaa käytettiin offline-tilassa (9. syyskuuta 2019) Lähi-idän maiden alueilla, koska sitä vastaan hyökättiin massiivisella ja laajalle levinneellä palvelunestohyökkäyksellä. Joten jos pahat pojat eivät varaa ilmaista koulutusta, mitä vähemmän voimme odottaa heiltä?

Jäljempänä esitetään tarkka selvitys siitä, miksi tietoverkkoturvallisuuden haasteiden tulisi olla 2019. vuoden tärkeimpien organisaatioiden ensisijainen tavoite.

Tärkeimmät tietoverkkoturvallisuuden haasteet

1) Pitkälle edenneet uhat

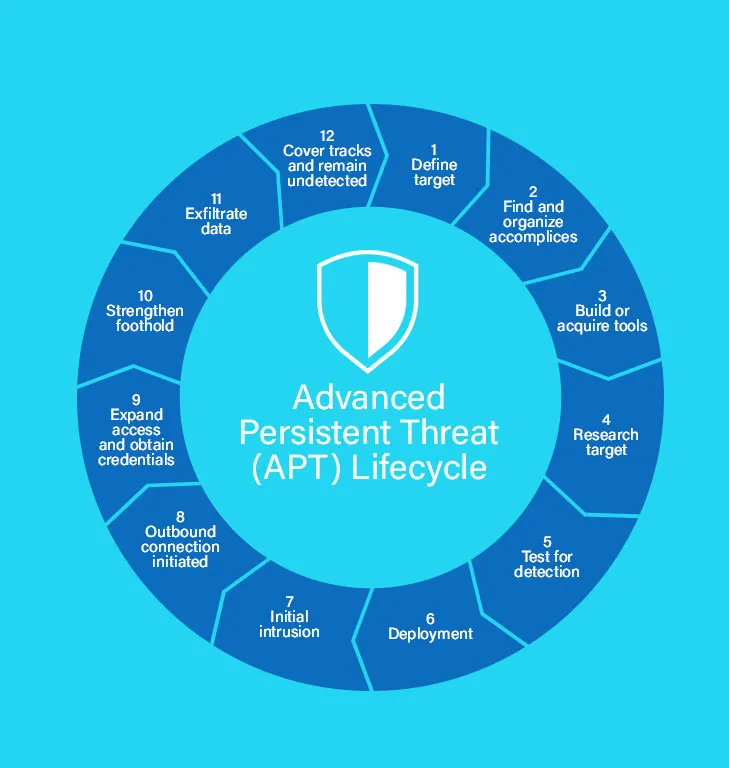

- Pitkälle edenneet jatkuvat uhat ovat niitä uhkia, jotka menevät salamurhaan tunkeutuakseen järjestelmiin ja palvelimiin ja pysyvät siellä pidemmän aikaa saamatta ketään havaita / havaitsemalla.

- Ne on suunniteltu erityisesti erittäin arkaluontoisten tietojen kaivokselle, ja nykyään monet organisaatiot eivät pysty suojelemaan itseään pitkälle edenneiltä jatkuvilta uhkahyökkäyksiltä.

- APT: t eivät ole kuin tyypillisiä haittaohjelmia, ne on suunniteltu erityisesti tarkoitusta varten, toisin sanoen niitä tehdään kohdennettuihin hyökkäyksiin. Alla on yksi edistyneen jatkuvan uhan elinkaari.

2) Ransomwaren kehitys

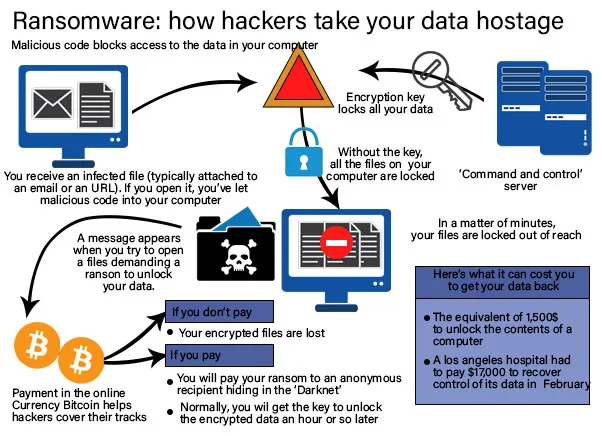

- Viime vuosina Ransomware-hyökkäykset ovat lisääntyneet laajalti. Ransomware voidaan luokitella myös yhdeksi APT-hyökkäykseksi, jossa haittaohjelma tunkeutuu järjestelmän sisälle. Päivien kuluessa se alkaa salata kaikki tiedostosi hitaasti.

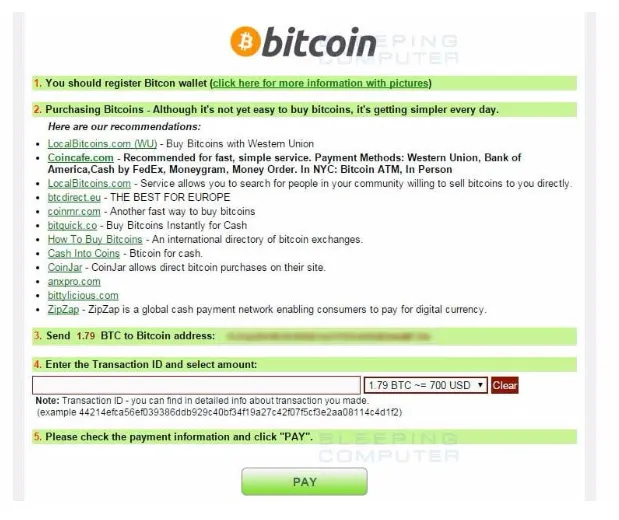

- Lopuksi kaikki järjestelmän tiedostot lukittuvat ja lunastetta vaaditaan yleensä bitcoin-muodossa (koska sitä on vaikea jäljittää).

- Kun maksu on suoritettu, hakkerit tarjoavat salausavaimen, jonka avulla kaikki tiedot voidaan salata takaisin ja käyttöoikeus palautetaan.

- Voi olla tapauksia, joissa erittäin huonolla ajattelijalla oleva hakkeri voi viedä kaikki vaaditut rahat, mutta silti ette anna salauksen avainta.

- Ransomware on tietoverkkoturvallisuuden, tietotekniikan ammattilaisten, IT: n ja avainhenkilöiden joukko. Alla on Ransomware-hyökkäyksen anatomia.

Joitakin esimerkkejä Ransomware-ohjelmista ovat Cryptolocker, Bad Rabbit, Wanna cry, Goldeneye, Zcrypter, Jigsaw, Petya jne.

3) IoT-uhat (hyökkäykset vaarantuneiden IOT-laitteiden kautta)

- IoT tarkoittaa asioiden Internetiä. IoT on toisiinsa liittyvien laskenta-, digitaalisten, mekaanisten laitteiden järjestelmä, joka pystyy siirtämään tietoja verkon välityksellä ilman minkään ihmisen ja ihmisen välistä interventiota.

- Kaikilla näillä Internet-laitteilla on yksilöivä tunniste, joka tunnistaa laitteen yksilöllisen koodin avulla. Nykymaailmassa jokainen käyttämämme digitaalinen laite voidaan kytkeä verkkoon, ja kyllä, sitä tapahtuu melkein kaikissa maapallon osissa.

- Tekemällä tämän, meillä on hallinta useimmissa laitteissa ja laitteissa yhdestä toimintapisteestä - sanotaan esimerkiksi matkapuhelimesi. Nykymaailmassa voit matkapuhelimella sammuttaa valot, käyttää Alexaa, käyttää jääkaappia ja pesukoneita jne. Joten monet kuluttajalaitteet ovat nyt kytketty toisiinsa.

- Toisin sanoen, jos käytät yhtä laitetta, olet käyttänyt niitä kaikkia, ja tämä lisää hyökkäysten ja arvopapereiden aukkojen riskiä.

- Näihin aukkoihin voi olla monia syitä, kuten epävarmat web-rajapinnat ja tiedonsiirrot, tietoturvan puutteellisuus, riittämättömät todennusmenetelmät, turvattomat wifi jne. Alla on kartta, joka näyttää esineiden Internetiin liittyvät uhat.

4) Pilvisuojaus

- Pelko on, ja monet organisaatiot eivät halua laittaa tietojaan pilveen, ja he haluavat olla varattu tiettyyn aikaan, ellei varmisteta, että pilvi on erittäin turvallinen paikka ja että se vastaa ennakkotilauksen turvallisuusstandardeja.

- Tärkein syy on se, että isoilla organisaatioilla on omat tietokeskukset ja heillä on täysi määräysvalta siihen, data sijaitsee niiden sivustoissa ja heidän verkossaan (ts. Sisäisessä verkossa), kun taas pilvien tapauksessa tiedot eivät enää ole Yrityksen omat tietokeskukset ja myös verkko muuttuu ulkoiseksi, mikä aiheuttaa riskin.

- Harvat ongelmat johtavat pilvihyökkäyksiin, harvoja niistä on - pilvien virheelliset kokoonpanot, epäturvalliset sovellusliittymät, sulamis- ja peittoherkkyydet, luonnonmullistusten tai inhimillisten virheiden aiheuttamat tietojen menetykset.

5) Hyökkäykset salausvaluutoihin ja lohkoketjuun hyväksyttyihin tekniikoihin

- Se ei ole niin kauan, että kryptovaluuttojen ja lohkoketjujen kaltaiset tekniikat ovat alkaneet olla otettu käyttöön.

- Koska nämä tekniikat ovat vain ylittäneet lapsenkentamisen tasonsa ja niiden kehitykselle on suuri tie, joten näiden tekniikoiden käyttöönotto yrityksissä, mutta jättämättä toteuttamatta asianmukaista turvallisuusvalvontaa, on suuri uhka, ensinnäkin, he eivät ehkä tiedä aukkoa itse.

- Joten on suositeltavaa ymmärtää turvatarkastukset ennen näiden tekniikoiden käyttöönottoa. Jotkut tehdyistä hyökkäyksistä ovat Eclipse-hyökkäys, Sybil-hyökkäys ja DDOS-hyökkäys.

6) Hyökkäykset, jotka on suunniteltu AI: n ja koneoppimisen avulla

Epäilemättä maailmanlaajuista suurta tietoa syötetään AI-järjestelmiin eri tarkoituksiin, ja se auttaa meitä tekemään päätöksemme. Vaikka tämä on hyvä puoli, voi olla myös huono puoli. Hakkerit voivat myös käyttää AI: tä ja koneoppimista suunnitellakseen innovatiivisia ratkaisuja edistyneempien hyökkäysten suorittamiseen.

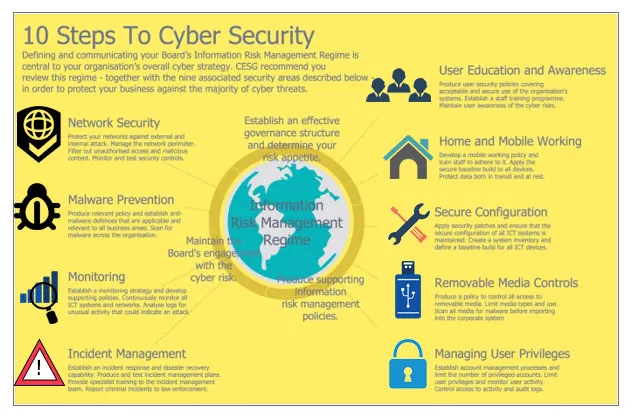

Kyse oli kaikesta kyberturvallisuuden haasteista, ja olemme puhuneet suurista haasteista, mutta saatamme myös olla kiinnostuneita tietämään tietoja kyberturvallisuuden vaiheista täällä:

Johtopäätös - tietoverkkoturvallisuuden haasteet

Tässä artikkelissa olemme oppineet kyberturvallisuuden tärkeimmistä haasteista. Toivomme, että tämä artikkeli auttaa sinua saamaan tietoa kyberturvallisuuden haasteista.

Suositellut artikkelit

Tämä on opas verkkoturvallisuuden haasteisiin. Tässä keskustellaan kyberturvallisuuden johdannosta ja tärkeimmistä haasteista, joihin kuuluvat pitkälle kehitetyt jatkuvat uhat, ransomware-ohjelmien kehitys, Internet-uhat, pilviturvallisuus, salausvaluuttahyökkäykset ja Blockchain-tekniikat. Voit myös katsoa seuraavia artikkeleita saadaksesi lisätietoja -

- Mikä on tietoturva?

- Tietoturvatyypit

- Tietoturvan tärkeä rooli elämässämme

- Urat tietoturvallisuudessa

- Kybermarkkinointi

- Eclipse vs IntelliJ | 6 parasta eroa, jotka sinun pitäisi tietää