Sertifioitu eettinen hakkeri - ei ole harvinaista, että ihmiset puhuvat verkkosivustojen "hakkeroinnista", ja olet ehkä nähnyt uutisia suosittujen verkkosivustojen hakkeroinnista ihmisryhmän tai yksittäisen henkilön toimesta. Kybermaailmassa ihmisiä, jotka suorittavat tällaisia 'rikollisia' toimia, kutsutaan hakkereiksi. He voivat olla älykkäitä ohjelmoijia tai verkon ylläpitäjiä, jotka saattavat tehdä sen jännityksen vuoksi tai varastaa tietoja tai hallita verkkosivustoa tai portaalia.

Järjestelmän tai omaisuuden porsaanreikien löytämiseksi paras tapa on varas käyttää ja löytää se. Tietotekniikassa yritykset havaitsevat verkkosivuston aukot ja heikkoudet eettisiä hakkereita käyttämällä. He ovat koulutettuja sertifioituja ihmisiä, joilla on vuosien kokemus, havaitsemaan porsaanreikiä, jotta yritykset voivat kytkeä sen pian käyttöön ja estää suuria menetyksiä, jos sivustoon odottamaton hakkerointi tai virushyökkäys tapahtuu.

Tietoverkkohyökkäysten vakavuus voidaan mitata Yhdysvaltojen Valkoisen talon toimintasuunnitelmasta, joka käyttää 19 miljardia dollaria kyberturvallisuusaloitteisiin, mukaan lukien kuluttajien kouluttaminen käyttämään kaksifaktorista todennusta. Tämä seuraa viimeaikaista hakkerointia, joka vaaransi Yhdysvaltojen kansalaisten henkilötiedot - marraskuussa liittovaltion viranomaiset syyttivät kolmea miestä tunkeutumisesta yhdeksän rahoituslaitoksen järjestelmiin, kuten JP Morgan, Dow Jones, Scottrade ja eTrade, vaarantaen 100 miljoonan asiakkaan tiedot.

Ponemon-instituutin vuonna 2014 tekemä tutkimus osoitti, että asianomaisen yrityksen tietojen rikkomuksen keskimääräiset kustannukset ovat 3, 5 miljoonaa dollaria

Monet teollisuuden tutkimus- ja tutkimusraportit ovat osoittaneet kasvavia tietoturvaloukkauksia verkkosivustoilla ja tietokoneverkoissa, mikä on lisännyt koulutettujen tai lisensoitujen eettisten hakkereiden mahdollisuuksia.

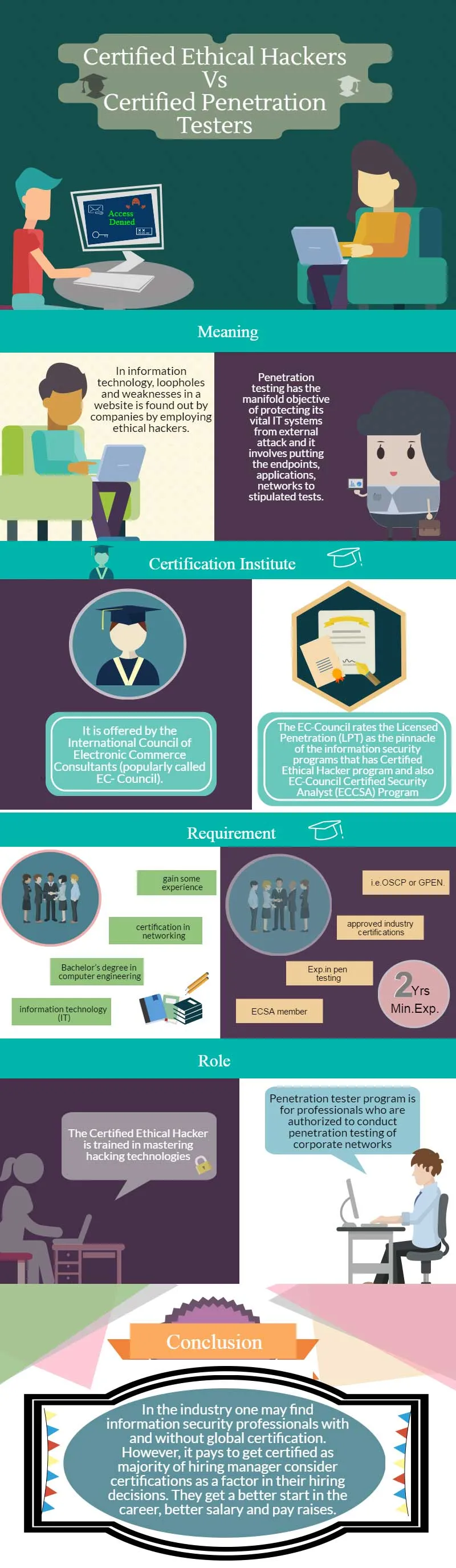

CEH vs CPT -infografia

Kuinka tulla sertifioiduksi eettiseksi hakkereksi?

On monia instituutioita, jotka tarjoavat hakkereiden koulutuskursseja, mutta viime kädessä sen pitäisi johtaa siihen, että saat Certified Ethical Hacker (CEH) -sertifikaatin, jota tarjoaa kansainvälisen sähköisen kaupan neuvojien neuvosto (jota kutsutaan kansan nimellä EC-Council).

Pelkästään kenellekään ei ole helppoa tulla eettiseksi hakijaksi tai sertifioiduksi eettiseksi hakkereiksi, koska aiempi kokemus IT-teollisuudesta on edellytys kaikelle muodolliselle koulutukselle tällä alalla. Ihannetapauksessa eettisellä hakkerilla tulisi olla ohjelmointitausta, jolla on kandidaatin tutkinto tietotekniikan tai tietotekniikan alalta. Ensimmäinen askel on saada sertifikaatti verkottumisesta, hankkia jonkin verran kokemusta alueelta ennen Cisco CCNA -sertifiointia (Cisco Certified Network Associate). Se on sertifikaatti, joka vahvistaa ammattilaisten kyvyn ymmärtää keskitason kytkettyjen ja reititettyjen verkkojen määritystä, käyttöä, määrittämistä ja vianmääritystä. Se sisältää myös etäyhteyksien kautta tapahtuvien yhteyksien todentamisen ja toteuttamisen WAN: n avulla.

Sen jälkeen on parempi ansaita ylimääräisiä sertifikaatteja Securtyssa, CISSP: ssä tai TICSA: ssa. Tämän avulla henkilö voi saada kannan tietoturvaan. Tässä vaiheessa on parempi saada kokemusta tunkeutumistestistä. Läpäisytesti sisältää organisaatiossa tehdyn IT-toteutuksen turvallisuuden arvioinnin. Se tehdään tavoitteena tunnistaa verkossa olevat haavoittuvuudet. Haavoittuvia alueita ovat palvelimet, käyttöjärjestelmät, langattomat verkot, mobiililaitteet, palvelu, kokoonpanot ja sovellukset. Nämä testit voidaan tehdä manuaalisesti tai suorittamalla automatisoituja ohjelmia.

Sen jälkeen, kun on saatu lisää altistumista teollisuudelle, voidaan kokeilla kansainvälistä Certified Ethical Hacker (CEH) -sertifikaattia, jonka on antanut Kansainvälinen elektronisen kaupan konsulttiyhdistys (EC –council). EY: n mukaan Certified Ethical Hacker -ohjelma on huippuosaajien ammattilaisten halutuimpia tietoturvakoulutusohjelmia.

Verkottumistunttien lisäksi eettisellä hakkeroijalla tulisi olla tietoa Unix / Linux-komennoista ja jakelusta, ohjelmoinnista C: ssä, LISP: ssä, Perlissä tai Java-ohjelmissa. MySQL: n kaltaisten tietokantojen tuntemus on hyödyllistä myös eettisille hakkereille.

Teknisen tiedon lisäksi heillä on myös ongelmanratkaisu ja ihmisten taidot tai sosiaalinen suunnittelu. Niiden pitäisi saada ihmiset paljastamaan käyttäjätiedot, käynnistämään tai sammuttamaan järjestelmät tai suorittamaan tiedostoja.

Eettisessä hakkeroinnissa on viisi vaihetta: 1) tutustuminen, 2) pääsy 3) luettelointi, 4) pääsyn ylläpitäminen ja 5) viimeinen kappaleiden peittäminen. Tutkinnassa tarkoitetaan tietojen keräämistä haittaohjelman aiotusta kohdasta koettelemalla kohdejärjestelmää. Portit tarkistetaan järjestelmän heikkouksien löytämiseksi ja palomuurin ja reitittimien ympäristön haavoittuvuuksien löytämiseksi. Kun hakija on havainnut, hakkeri voi kehittää järjestelmän pääsymenetelmät. Tutkimusta on kahta tyyppiä - aktiivinen ja passiivinen.

Passiivisella tiedustelulla ei voi olla mitään tekemistä tietoturvan tai IT-järjestelmien kanssa, mutta se voi olla tietoa yrityksen rutiineista - ajankohdista, jolloin työntekijät saapuvat ja lähtevät. Tai se voi olla Internet-protokollan (IP) muutokset, nimeämiskäytännöt, piilotettu palvelin tai verkot. Hakkeri seuraa tietovirtoja nähdäkseen, milloin kaupat tapahtuvat ja liikennereittejä.

Järjestelmään pääsy on hakkerihyökkäyksen tärkein vaihe. Se voi tapahtua lähiverkon (LAN) tai Internetin kautta, paikallisen pääsyn tietokoneelle tai jopa offline-yhteyden kautta. Se sisältää pinopohjaisen puskuroinnin ylivuodot, palvelunesto (DoS) ja istunnon kaappauksen.

Luku- tai skannausvaiheeseen sisältyy verkon tutkiminen tutustumisen aikana kerätyn tiedon perusteella. Käytettyjä työkaluja ovat soittajat, porttiskannerit, verkonkarttaajat, lakaisukoneet ja haavoittuvuuslukijat.

Pääsyn ylläpitäminen on välttämätöntä, jotta se säilytetään tulevaa käyttöä varten. Joskus heillä on yksinoikeus käyttää takaovia, troijalaisia, juurikomiteoita. Viimeinen vaihe on raitojen peittäminen, jotta turvallisuushenkilöt eivät havaitsisi niitä. Sertifioitu eettinen hakkerointi (CEH) -ohjelma kattaa nämä aiheet yksityiskohtaisesti, ja EC-neuvosto testaa sen ennen sertifikaatin myöntämistä, joka oikeuttaa hakijan suorittamaan haastavia tehtäviä teollisuudessa.

Tentti testaa ehdokkaiden tiedot ja taidot seuraavilla alueilla-

-

- Televiestintä, verkot, tietovälineet ja IT-järjestelmät

- Opi laaja tuntemus käyttöjärjestelmiin-MAC, Linux ja Windows liittyvistä tietoturvaprotokollista,

- Pitäisi pystyä murtaamaan hakkerointi organisaation tietokonejärjestelmään arvioimaan organisaation haavoittuvuuksia ja heikkouksia asianmukaisella luvalla -

- Suorita ehkäisevät ja korjaavat toimenpiteet haitallisia hyökkäyksiä vastaan

- Heidän tulee olla taitavia tunnistamaan ja murtamaan erityyppisiä salasanoja ja torjumaan salasanahyökkäykset.

- Ymmärrä salaus- ja salausmenetelmät yksityisen / julkisen avaimen infrastruktuurin avulla.

- Heillä tulisi olla tietoa tietoverkkohyökkäyksistä, mukaan lukien troijalainen, URL, hämärtäminen, henkilöllisyysvarkaudet ja sosiaalinen suunnittelu.

Opi suojaamaan yrityksiä haitallisten hakkerointien vaaroilta. Arvioi tietokonejärjestelmien turvallisuus levinneisyystestaustekniikoilla. Kehitä eettisiä hakkerointitaitoja.

Läpäisytestaus

Läpäisytestauksella on monenlainen tavoite suojata tärkeitä IT-järjestelmiään ulkoisilta hyökkäyksiltä, ja siihen sisältyy päätepisteiden, sovellusten ja verkkojen asettaminen määrättyihin testeihin. Se antaa turvallisuusammattilaisille mahdollisuuden torjua mahdolliset uhat hyvissä ajoin aloittamalla korjaavia toimia, jos haavoittuvuuksia löydetään.

Säännöllinen kynätestaus on hyödyllinen yrityksille, jotka tietävät etukäteen kaikki tietoturvariskit, joihin IT-järjestelmä altistuu. Oikea-aikaiset korjaavat toimenpiteet estävät hakkereita tunkeutumasta verkkoon vaarantaen arvokasta tietoa. Se välttää tietoturvaloukkauksista aiheutuvat kustannukset, jotka voivat johtaa miljooniin dollareihin, ja kuvan menettämisen, kun kyseessä on tietojen asiakassuojaus ja yrityskohtaiset tiedot, joihin sisältyy myös kolmansien osapuolten tietoja. Läpäisytestaus auttaa organisaatiota noudattamaan noudattamis- ja auditointimääräyksiä, kuten GLBa, HIPAA ja Sarbanes-Oxley. Yritykset voivat säästää huomattavasti rahaa sakkoilla, jotka liittyvät turvallisuusmääräysten noudattamatta jättämiseen. Hän pystyy noudattamaan testauksia liittovaltion FISMA: n, PCI-DSS: n tai NIST: n mukaan.

Suositellut kurssit

- Professional-verkkopalvelut Java-kurssilla

- C ++ -pelien sertifiointikoulutus pelien kehittämiseen

- Verkkokohtainen eettinen hakkerointi

- E1261Professional Vegas Pro 13 -harjoittelu

EY-neuvoston lisensoitu läpäisytestaus

EY: n neuvosto arvioi lisensoitua läpäisyä (LPT) tietoturvaohjelmien kärjessä, jolla on sertifioitu eettinen hakkerointiohjelma ja myös EC-neuvoston sertifioitu tietoturvaanalyytikko (ECCSA).

EC-neuvoston LPT-tentti on haastavin käytännön koe ennen sertifikaatin myöntämistä. Kurssin online-versiossa on yli 39 intensiivistä moduulia, yli 2300 dioa, jotka vaivaavat tunkeutumisen testauksen monimutkaisiin puoliin. Kurssi tarjoaa 1100 työkalua, jotka auttavat heitä sukeltamaan syvälle tunkeutumistestin tieteeseen.

EY: n neuvoston mukaan LPT-tentti kehitettiin yhteistyössä pienten ja keskisuurten yritysten ja ammattilaisten kanssa ympäri maailmaa perusteellisen työ-, rooli-, tehtävätehtävän ja osaamiskuiluanalyysin jälkeen. Se simuloi monikansallisen organisaation monimutkaista verkkoa reaaliajassa.

Kurssin online-versio antaa tietoturvahenkilöstölle mahdollisuuden oppia tunkeutumistestistä mistä päin maailmaa tahansa ja hakea LPT-lisenssiä. Lisenssi on vakuutus sidosryhmillesi siitä, että sinulla on "käytännössä" -osaamispohjainen kyky suorittaa perusteellinen turvallisuusarviointi.

Kelpoisuusehdot

Kaikilla tietotekniikan ammattilaisilla ei ole oikeutta hakea EY-neuvoston lisenssiä etenkään kynätesteihin. Ehdokkaan on oltava hyvässä asemassa oleva ECSA-jäsen, jolla on oltava vähintään kahden vuoden kokemus pentestistä, ja hänellä on oltava myös hyväksytyt toimialasertifikaatit, kuten OSCP tai GPEN. Hakijat voivat hakea suoraan EY: n neuvostoon verkkolomakkeen kautta.

Sertifioinnin edut

- Sertifiointi antaa ehdokkaille mahdollisuuden harjoitella tunkeutumisen testaamista ja konsultointia globaalisti.

- Alan hyväksyntä laillisena ja eettisenä turvallisuuden ammattilaisena.

- Pääsy EC-neuvoston ohjelmistoihin, malleihin ja testausmenetelmiin.

Vaikka eri virastot tarjoavat sertifioinnin, EY-neuvoston sertifiointi antaa heille mahdollisuuden harjoittaa taitojaan, jotta he voivat toimia lisensoiduna tunkeutumisen testaajana.

Vaikka eettinen hakkerointi ja tunkeutuminen kuuluvat tietoturvan piiriin, ne ovat hienovaraisesti erilaisia roolissaan ja toiminnoissaan. Sertifioitu eettinen hakkeri on koulutettu hakkerointitekniikoiden hallitsemiseen, kun taas lisensoitu tunkeutumisen testausohjelma on tarkoitettu ammattilaisille, joilla on valtuudet suorittaa yritysverkkojen tunkeutumistestit.

EY: n neuvoston sertifiointitestihakemukset hyväksytään verkossa osoitteessa https://cert.eccouncil.org/lpt-application-form.html.

Ankit Fadian sertifioitu eettinen hakkeri on myös ympäri maailmaa tunnustettu ohjelma. Sen on suunnitellut maailmanlaajuisesti tunnettu tietoturvaviranomainen. Se tarjoaa uusimmat työkalujen tekniikat ja menetelmät, joita verkkorikolliset ja terroristit käyttävät. Se osoittaa myös, kuinka taistella heitä vastaan. Ankit Fadia näyttää myös kuinka hän tunkeutuu verkkosivustoihin, tileihin, matkapuhelimiin ja salasanoihin heti silmiesi edessä.

Levinneisyystestauksen ja eettisen markkinoinnin potentiaali on valtava, kun Intian johtava palvelusektoriportaali Naukri.com näyttää 115 avointa työpaikkaa tällä alueella.

Sertifioidun eettisen hakkeroinnin (CEH) ja läpäisykokeen testaajan roolit ovat erilaisia, vaikka he kuuluvat tietoturvan piiriin. CEH: n tehtävänä on suojata IT-järjestelmiä suorittamalla tiettyjä rutiineja, jotka suojaavat järjestelmää ulkoisilta uhilta. Tällä alalla asiantuntijoita käytetään tietoturvasta, verkon tietoturvan asiantuntijoina, tunkeutumisen testaajina, sivuston ylläpitäjinä ja tietoturvakonsultteina tietämyksestä, kyvystä ja kokemuksesta riippuen. Näiden alueiden asiantuntijoilta, joilla on EY-neuvoston sertifikaatti, on suuri kysyntä hallitussektorilla, armeijassa ja puolustusalalla. EC: n neuvoston ohjelmiin sopivat eettisen hakkeroinnin kurssit valmistelevat tietoturvahenkilöstöä saamaan EY-neuvoston sertifikaatin. Niitä tarjoavat yksityisen sektorin koulut, yliopistot useissa maissa.

johtopäätös

Alalla voi löytää tietoturva-ammattilaisia, joilla on globaali sertifikaatti tai ilman sitä. Kuitenkin kannattaa saada sertifiointia, koska suurin osa vuokrauspäälliköstä pitää todistuksia tekijänä heidän vuokrauspäätöksissään. He saavat paremman aloituksen uralla, paremmat palkat ja palkankorotukset.

Yhdysvaltain työllisyystilastoviraston mukaan tietoturva-analyytikoiden kysynnän odotetaan kasvavan 18% vuodesta 2014 vuoteen 2024, mikä on paljon nopeampaa kuin useimmissa muissa ammateissa. Intiassa on vain 50 000 tietoverkkoturva-ammattilaista, mutta kansakunta tarvitsee viisi miljoonaa ammattilaista vuoteen 2020 mennessä, NASSCOM: n mukaan.

Maa vaatii vuosittain 77000 uutta eettistä hakkeriä, mutta tällä hetkellä vain 15 000 koulutusta. Jopa parhaiden hakkereiden on tutkittava enemmän ja saatava maailmanlaajuinen sertifikaatti uskottavuuden lisäämiseksi. Eettisten hakkereiden ja tunkeutumisen testaajien kasvavan kysynnän mukaisesti useat instituutiot ovat perustaneet yksityisen sektorin tarjoamaan erilaisia kursseja.

McKinseyn mukaan noin 70% intialaisista yrityksistä on alttiita tietohyökkäyksille. Yhdessä äskettäisessä tapahtumassa yrityksen piti maksaa valtavia rahaa saadakseen hallintaansa varastetut tiedot.

Yhdysvalloissa säännökset ovat tiukat noudattamisen suhteen. Intiassa ei ole vastaavaa sairausvakuutusten siirrettävyyttä ja vastuullisuutta koskevaa lakia, jonka Yhdysvaltain kongressi hyväksyi vuonna 1996. Lain tarkoituksena on suojata ja käsitellä Amerikan luottamuksellisia terveystietoja. HIPAA: n sääntöjen vastaisten yritysten on vaikea harjoittaa liiketoimintaa Yhdysvalloissa.

Eettisten hakkerointien, läpäisytestien lisäksi myös haavoittuvuusarvioinnit ovat saaneet suosiota, mutta sekoittuvat usein tunkeutumistesteihin, asiantuntijat sanoivat.

Suositeltava artikkeli

Tässä on artikkeleita, jotka auttavat sinua saamaan lisätietoja Certified Ethical Hacker VS -sertifioiduista läpäisytestereistä, joten käy vain linkin läpi.

- Kali Linux vs. Ubuntu: Edut

- Linux vs. Ubuntu

- Hämmästyttävä opas eettisten hakkereiden määritelmistä Sertifiointi | koulutus | aloittelijoille