Kyberturvallisuustyökalut - IT-ympäristön suojeleminen on kriittistä. Kokolla ei ole väliä, kun on kyse käynnistyksen tai yrityksen turvaamisesta. Hakkerit, virukset, haittaohjelmat … nämä ovat vain joitain virtuaalimaailman todellisista turvallisuusuhista. Turvatoimenpiteiden on oltava paikallaan. Ihmiset ovat kuulleet SaaS: sta tai Software as a Service -palvelusta. Mutta oletko jokaisessa harkinnut turvallisuutta palveluna? Jokaisella verkon tietoturvalla on oltava panssarinsa, muuten hakkerit ja verkkorikolliset tekevät merkinnän. Vanhemmista verkon suojaustyökaluista, jotka on asennettava "kytke ja käytä" -suojausresursseihin, on työkaluja, jotka täyttävät erilaisia vaatimuksia.

Kerrostettu turvallisuusmalli: monia puolustuslinjoja

Kuvalähde: pixabay.com

Yksi puolustuslinja ei suojele sinua, monet tahtovat. Tietoturvaekosysteemien, tieto-, sovellus-, verkko-, isäntä- ja kehätasojen eri tasoilla on tärkeää, että tietoturva on loppupään välinen, ja valita on monia työkaluja. Joten sotilaudu itsellesi useista aseista arsenaalissasi ja ole turvassa eikä pahoillani … valitse nämä upea kyberturvallisuustyökalu tänään ja hanki oma ritari loistavissa panssaroissa suojataksesi sinua rikollisten päämiehiltä kybermaailmassa.

Panssarisi suunnittelu: 10 avoimen lähdekoodin ohjelmiston verkkoturvatyökalua

Elämän parhaat asiat ovat ilmaisia ja avoimen lähdekoodin ohjelmisto on yksi niistä. Tieto- ja verkkotason tietoturvaa parantavat huomattavasti nämä ohjelmistotyökalut, jotka avaavat oven turvallisempaan verkkomaailmaan.

# 1 Gnu PG: Yksityisyyden suojaaminen

GNU Privacy Guard / GPG on työkalu, jota käytetään tiedostojen ja sähköpostien salaamiseen. Vahva salaustoimenpide tarjoaa valtavan tietoturvan tietotasolla. Tämä on toteuttamiskelpoinen avoimen lähdekoodin vaihtoehto PGP: lle tai Pretty Good Privacylle. Se on OpenPGP-standardien mukainen.

Kuvalähde: pixabay.com

Tämä on komentorivityökalu osa suuria Linux-tarjouksia, kuten Ubuntu, openSUSE, CentOS ja Fedora. Joten heitä hattu renkaaseen tänään ja käytä tätä hämmästyttävää työkalua tietojen suojaamiseen käyttämällä GPG: tä julkisten ja yksityisten avainten luomiseen varmuuskopiopalvelimessa ja tuonti porttiavain kaikkiin tietopalvelimiin, joilta varmuuskopio on otettava, ja salaa se .

# 2 Truecrypt: Todellinen ratkaisu

Monet avoimen lähdekoodin apuohjelmat ovat siellä levytason salaus. Truecrypt on täydellinen levytason salaus. Tätä avoimen lähdekoodin tietoturvatyökalua käytetään lentolevyn salaamiseen. Tämä kätevä työkalu on oikea valinta, koska Truecrypt salaa automaattisesti ennen kuin tiedot tallennetaan levylle ja purkaa sen kokonaan, kun se on ladattu levyltä.

# 3 Avoin Web-sovellusten tietoturvaprojekti: Vulnerabi-verkkosivustojen torjuminen

Sovellusten tietoturva on yhtä kriittinen kuin muut tietoturvatasot, koska aivan kuten verkon läsnäolo ja kehitys lisääntyvät, myös verkon haavoittuvuudet kasvavat. Sovellusten turvallisuus on tärkeää. OWASP on avoimen lähdekoodin verkkosovellusten tietoturvaprojekti, joka tarjoaa parhaita käytäntöjä ja koodin tarkistusvaiheita muun muassa ohjeiden avulla, joita kehittäjät, arkkitehdit ja suunnittelijat voivat käyttää turvallisten ohjelmistojen kehittämiseen.

Suositellut kurssit

- R Studio Anova Techniques -kurssi

- Sertifiointikoulutus AngularJS: ssä

- Ammatillinen ISTQB-tason 1 koulutus

- Ohjelmistotestauksen perusteet Harjoittelupaketti

# 4 ClamAV: täydellinen virustorjuntatyökalu

Kuvalähde: pixabay.com

Isäntätason suojaus tarjoaa suojauksen yksittäisille laitteille, kuten palvelimien tietokoneille ja kannettaville tietokoneille. ClamAV on täydellinen virustentorjuntajärjestelmä eri lähteistä peräisin olevan tiedon skannaamiseen. Tämä on avoimen lähdekoodin virustentorjuntaohjelma, joka on tarkoitettu haittaohjelmien, virusten ja tappavien troijalaisten torjuntaan, jotka yrittävät varastaa tietoja.

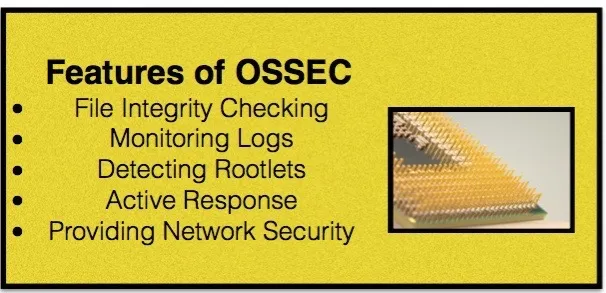

# 5 OSSEC: Suojaustarpeiden integrointi

Open Source SECurity on avoimen lähdekoodin työkalu, joka tarjoaa SIM- ja SEM-ratkaisuja sekä lokien seurantaa. Tämä on avoimen lähdekoodin HIDS tai kotona tapahtuva tunkeutumisen havaitsemisjärjestelmä. OSSEC auttaa asiakkaita täyttämään standardit ja integroimaan tietoturvatapahtumien hallinnan ja tietoturvatapahtumien hallinnan.

# 6 Snort: IDS / IPS-työkalu, jolla on ero

Snort on avoimen lähdekoodin verkko IDS / IPS (tunkeutumisen havaitsemis- ja estämisjärjestelmä), joka havaitsee ja analysoi verkkoliikenteen liikkuvan yksityiskohtaisemmin kuin keskimääräinen palomuuri. IDS- ja IPS-työkalut tunnetaan liikenteen analysoimiseksi ja paketin vertaamiseksi aiempien tai tunnettujen hyökkäysprofiilien tietokantaan. IDS-työkalut varoittavat IT-henkilöstöä hyökkäyksistä, mutta IPS-järjestelmät menevät askeleen pidemmälle - ne estävät haitallista liikennettä. Näiden kahden sekoitus on olennainen osa kattavaa tietoturva-arkkitehtuuria.

# 7 OpenVAS: Tarjoaa kattavan haavoittuvuuden

OpenVAS on kehys palveluita ja työkaluja, jotka tarjoavat intensiivisen haavoittuvuustarkistuksen sekä hallintajärjestelmät. Se on Nessuksen avoimen lähdekoodin versio. Haavoittuvuuden hallinta voidaan lisätä korjaustiedostoihin ja kokoonpanon hallintaan sekä virustentorjuntaohjelmiin haittaohjelmien estämiseksi / tuhoamiseksi.

# 8 BackTrack: Oikealla polulla

Kuvalähde: pixabay.com

Tätä tunnettua Linux-pohjaista tietoturvajakelua käytetään tunkeutumistestissä. Tämä tarjoaa yhden luukun ratkaisun turvallisuustarpeisiin ja käsittää yli 300 OSS-työkalua, jotka on luokiteltu eri alueille.

# 9 OSSIM: Kaikki yhdessä tietoturvaratkaisu

Open Source Security Information Management tarjoaa tietoturvatiedon ja tapahtumien hallinnan ratkaisun, johon on integroitu avoimen lähdekoodin ohjelmistojen Snort, OpenVAS, Mrtg, NTOP ja Nmap. Tämä on kustannustehokas ratkaisu verkon / isäntien terveyden ja turvallisuuden seuraamiseen.

# 10 IPCop: Ympäristön suojaaminen

Kehä … se on lopullinen raja, jossa verkko loppuu ja Internet-turvallisuus alkaa. Kehä käsittää yhden / useamman palomuurin verkon suojaamiseksi. IPCop on Linux-pohjainen palomuurijakelu, joka on määritetty ja valmistettu suojaamaan verkkoa. Se voi toimia yksittäisillä koneilla tai ISP-verkon takana. Muita IPCopin tarjoamia toimintoja ovat DNS-palvelin, välityspalvelin ja DHCP-palvelin.

Push and Play -suojaus: automatisoidut pilviturvallisuusratkaisut

Kuvalähde: pixabay.com

# 1 Qualys: Cloud-työkalu laitteiden ja Web-sovellusten suojaamiseen

Qualys suojaa laitteita ja sovelluksia vain pilvipalvelun kautta. Laitteistoa ja / tai ohjelmistoa ei tarvita. Tämä työkalu ei vain tunnista haittaohjelmia, vaan tarjoaa myös toimenpiteet tietojen suojaamiseksi SaaS: n, PaaS: n ja IaaS: n maailmassa. Lisäksi tavoitteena on luoda vain pilvipalvelin.

# 2 Valkoisen hatun suojaus: Suojaa maasta ylöspäin

White Hat Security tarjoaa kattavat suojausratkaisut koodauksesta esivalmistukseen ja testaukseen. Se auttaa myös arvioimaan reikiä koskevia verkkosovelluksia ja toimii palomuurina ja päivittää tietoja löydetyistä uhkista.

# 3 Okta: täydellinen seurantatyökalu

Okta keskittyy henkilöllisyyden hallintaan - käyttäjien ja heidän sijaintinsa, mukaan lukien asiakkaat, työntekijät ja yhteistyökumppanit, tuntemukseen. Sisäänkirjautumisten ripustaminen kaikille sovelluksillesi Google Appsista SAP: iin ja Oracliin ei ole koskaan ollut näin helppoa.

Okta seuraa myös kaikkea tätä mistä tahansa laitteesta. Sillä on ainutlaatuisia ominaisuuksia, kuten etuoikeuksien asettaminen yhdestä kojetaulusta, käytäntöjen toteuttaminen kaikissa laitteissa ja kertakirjautumisen vaihtoehdot.

# 4 Proofpoint: Ketjun heikoimman linkin tunnistaminen

Proofpoint on paras tietoturvatyökalu turvallisuusjärjestelmän hyökkäysvektoreiden tai reikien havaitsemiseksi, joihin kyberrikolliset voivat päästä. Se keskittyy kaikille yrityksille vain pilvipalveluihin tarkoitettuihin sähköposteihin niiden koosta riippumatta. Tämä suojaustyökalu suojaa myös lähtevää tietoa ja tallentaa tietoja sen katoamisen estämiseksi. Se ei käytä avaimia salaamaan mitään tietoja.

# 5 Zscalar: Suoraan pilvipalveluun

Zscalerin kehittämä Direct to Cloud -verkko on erittäin helppo ottaa käyttöön ja on paljon yksinkertaisempi ratkaisu kuin perinteinen laitejärjestelmän suojaus. Tämä pilvipiste valvoo verkosta tulevaa ja lähtevää liikennettä. Erityisiä paikallisia verkkoja voidaan myös seurata. Tämä tietoturvatyökalu on täydellinen Android- ja iOS-laitteille.

# 6 CipherCloud: Suojaustarpeesi purkaminen

CipherCloud suojaa yrityksen tietoja, viestintää ja paljon muuta. Tähän sisältyy virustorjunta, salaus ja liikenteen seuranta paitsi mobiiliturvatuen tarjoaminen tien päällä. Tämä on täydellinen tietoturvaratkaisu sellaisille tuotteille kuin Chatter, Box, Office 365 ja Salesforce.

# 7 DocTrackr: Kellon kääntäminen oikeaan aikaan

Tämän hämmästyttävän tietoturvatyökalun avulla voit vetää asiakirjoja takaisin jakamatta niitä ja seurata edelleen kaikkia tiedostoja avaavia. Rakennettu oletukseen, että kun asiakirja menee ulos järjestelmästäsi, se ei ole sinun hallinnassasi, tämä mahtava tietoturvatyökalu antaa sinulle 100-prosenttisen hallinnan kaikista asiakirjoista.

# 8 Keskitä: 100% suojaus missä tahansa, milloin tahansa

Centrify pyrkii myös identiteetin hallintaan lukuisissa laitteissa ja sovelluksissa. Sekä käyttäjät että asiakkaat sijoitetaan yhdelle keskeiselle alueelle, jota voidaan seurata ja valvoa yrityskäytäntöjen kautta ja (tietysti) keskittää.

# 9 Vaultive: Läpinäkyvyysverkon välityspalvelin

Kukaan ei-maata verkon ja Internetin välillä suojaa Vaultive, joka toimii läpinäkyvyyden verkon välityspalvelimena. Tämä pilvipohjainen suojaustyökalu salaa tiedot, jotka jättävät verkon otsikon sovelluksille. Jos haluat salata tiedot ennen kuin ne jättävät sinusta ja jatkaa niiden käyttöä pilvessä, Vaultive on täydellinen ratkaisu. Se laajenee myös CRM-ohjelmistoihin, tiedostojenjako-sovelluksiin ja viestintäpalveluihin, jotta voidaan mainita vain muutama alue.

# 10 SilverSky: Napauta Big Data Store -sovellusta

Pilvistä tai selkeää, SilverSky on täydellinen tietoturvatyökalu virtuaalimaailmassa. Tämä pilvipohjainen tietoturvatyökalu tarjoaa sähköpostien seurannan sekä suojauksen, verkon suojauksen ja auttaa järjestelmiä tulemaan HIPAA- ja PCI-yhteensopiviksi. Myös uhatietojen suuri tallennustila hyödynnetään, jotta SilverSky puhdistaa ilman ja estää haittaohjelmia hyökkäämästä järjestelmääsi.

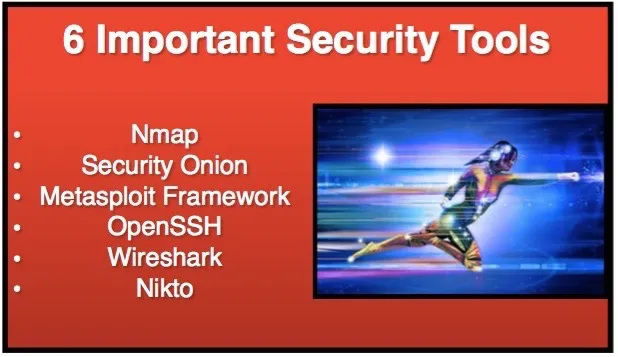

Olennaiset suojaustyökalut: 6 pakkaukseen täytyy olla lisäyksiä

Nämä avoimen lähdekoodin tietoturvatyökalut muodostavat tietoturvaverkkotyökalujen kultaisen standardin. Ne ovat tehokkaita, tuettuja ja helppo käyttää. Näillä 6: lla on oltava tietoturvatyökalujen luettelo seuraavasti:

# 1 NMap: Yhden portin skannaustyökalu

Tätä käytetään verkkojen ja porttien kartoittamiseen skannaustyökalulla, ja siinä on tehokkaat NSE-skriptit, jotka ovat täydellisiä väärien kokoonpanojen havaitsemiseksi ja verkon suojausta koskevien tietojen keräämiseen.

# 2 Sipuliturvallisuus: Kerrostettu turvallisuus

Tämä verkon tietoturvavalvontajakelu on täydellinen niille, jotka haluavat suojaustyökalun, joka on helppo asentaa ja määrittää. Vähimmäisponnistelu ja enimmäistuotot - se on turvallisuussipulin USP. Se kuorii kaiken tuhoisilta APT: ttä raa'an voiman skannaukseen.

# 3 Metasploit-kehys: Kaikkien turvallisuusnäkökohtien testaaminen

Tämä on työkalu, joka suojaa tunkeutumiselta seuraamalla hyväksikäyttöä sekä skannaamista ja auditointia.

# 4 OpenSSH: Helpon pääsyn tarjoaminen

SSH-tunneli palveli liikennettä kahden pisteen välillä, mukaan lukien helppo pääsy kopioida tiedostoja turvallisesti. Yleisen miehen VPN: nä pidetään SSH-tunneleita, joiden avulla voit käyttää sisäisiä verkkopalveluita vain yhden yhteyspisteen kautta.

# 5 Wireshark: Verkkojen seuraaminen, ongelmien löytäminen

Wiretraffic näyttää niin paljon yksityiskohtia kuin tarvitaan ja se seuraa verkkovirtoja ongelmien löytämiseksi. Wireshark toimii Linuxissa, Free BSD: ssä, Windowsissa, Linuxissa ja OS X: ssä.

# 6 Nikto: Kaikki kattava tietoturvaratkaisu

Tämä web-palvelimen testaustyökalu on ollut olemassa jo yli vuosikymmenen ajan hyvistä syistä. Tämä tietoturvatyökalu mahdollistaa Internet-palvelimen käynnistyksen haavoittuvien komentosarjojen, asetusvirheiden ja niihin liittyvien turvallisuusongelmien selvittämiseksi.

Askel eteenpäin: Kuusi suosituinta verkkoturvallisuuden arviointityökalua

# 1: NStealth: Piilotetut edut

Laskennan aloittaminen on N-Stealth. Se arvioi haavoittuvuuksia määrittämällä, mitkä isännät ovat elossa ja mitä palveluja he käyttävät, sekä erityiset palvelut, jotka ovat haavoittuvia. N-Stalkerin N-Stealth Security Scanner on kattavampi avataari, mutta jos päätät seurata ilmaista kokeiluversiota, se ei vie sinut puutarhapolulle, jos etsit perusarviointia. Ilmainen versio tarjoaa yli 16 000 erityistä haavoittuvuustarkistusta, kun taas maksuversiossa niitä on lähes 30 000.

Kuvalähde: pixabay.com

# 2: Kävely Talk: SNMP Superhit

SNMPWalk on yksi yleisimmin käytetyistä verkoista, joka käyttää yksinkertaista SNMP-kyselyä tarkistaakseen, antavatko SNMP-laitteet avaimet valtakunnalle. Tämän laitteen avulla voit kysyä SNMP: tä käyttävistä verkkolaitteista tärkeitä tietoja.

Kuvalähde: pixabay.com

Lisäetuna on, että tämä on avoimen lähdekoodin työkalu. Se syntyi Carnegie Mellonin Net-SNMP-projektista 1990-luvulla. Tätä tietoturvatyökalua voidaan käyttää sekä avoimen lähdekoodin että Windows-alustoissa.

# 3: Monimutkainen verkon tietoturvatesti

Tämä on yksi monimutkaisimmista verkkoturvallisuustesteistä hakkeriuhan havaitsemiseksi ja se testaa, jos on olemassa tapoja ohittaa puolustusjärjestelmäsi. McAfee-yksikön Foundstone, Fpipe on loistava ilmainen työkalu turvatasojen tarkistamiseen reitittimen ACL-luetteloissa, palomuurisääntöissä tai muissa suojausmekanismeissa arvioinnin ja portin edelleenlähetyksen tai uudelleenohjauksen avulla. Toiset, kuten Secure Shell tai Netcat, eivät ole niin dokumentoituja tai helppo kokeilla.

# 4: Tiedusteluasiantuntija SQLRECON

SQL-palvelimen haavoittuvuuksista tuotteissa, kuten Oracle App Server ja Oracle Database, on tullut yleistä. Jos haluat arvioida SQL-palvelimia virusten ja haavoittuvuuksien varalta, SQLRECON-sovelluksen tulisi olla valittu ase. Se yhdistää useita MSDE / SQL Server -luettelointimenetelmiä yhdeksi palvelupisteeksi mahdollisten virheiden määrittämiseksi.

# 5: Enum: komentorivikonsolipohjainen apuohjelma

Kuvalähde: pixabay.com

Tämä sopii täydellisesti Windows-käyttäjille, koska siinä luetellaan erityyppisiä tietoja Windows-järjestelmistä, mukaan lukien käyttäjäluetteloiden, kone- ja jakamisluetteloiden, ryhmä- ja jäsenluetteloiden sekä salasana- ja LSA-tietojen haku.

# 6 PsTools: Prosessiluettelon komentorivityökalu

PsTools-tuotepaketti on nimetty UNIX ps-komentorivityökalun mukaan, ja se täyttää vakiot normaalin Window-käyttöjärjestelmän välillä sekä etä- että paikallisjärjestelmän arvioinnissa ja hyödyntämisessä. Tämä työkalusarja auttaa järjestelmän etähallinnassa ja varmistaa etuoikeuksien lisääntymisen. Näihin työkaluihin kuuluu PsList, jonka avulla voit listata etäjärjestelmässä käynnissä olevat yksittäiset prosessit, ja PsKill, jonka avulla voit tuhota ne. Tämä sarja sopii myös järjestelmänvalvojan toimintojen suorittamiseen.

johtopäätös

Nämä ilmaiset tai maksetut, kaupalliset tai avoimen lähdekoodin tietoturvatyökalut ovat vakaan IT-ympäristön perusta. Näihin turvallisuuden testaustyökaluihin kannattaa investoida, ja kustannukset, joita ei käytetä, ovat erittäin korkeat. Tietenkin se maksaa vielä enemmän, jos ilmaiset tietoturvatyökalut toimivat hyvin järjestelmässäsi. Mutta vaikka maksetut vastineet sopisivat paremmin tarpeisiisi, se on sijoituksen arvoinen. Loppujen lopuksi et voi asettaa hintaa turvallisuudelle … se on edelleen yksi tärkeimmistä asioista minkä tahansa yrityksen johtamisessa. Turvallinen yritys on menestyvä liiketoiminta. Nämä avoimen lähdekoodin ja kaupalliset kybertyökalut ovat avain kevyempiin liiketoiminnan näkymiin, jotka varmistavat menestyksen.

Kuvalähde: pixabay.com

Aiheeseen liittyvät artikkelit

Tässä on artikkeleita, joiden avulla saat lisätietoja tietoverkkoturvatyökaluista, joten käy vain linkin läpi.

- CentOS vs Ubuntu - 5 hyödyllistä vertailua, joka sinun on opittava

- Uudet parhaat Smart 17 -merkit, jotka sinun on investoitava verkkoturvallisuuteen

- 10 Web-suorituskykytestauksen tyyppiä

- 6 tyyppiä verkkoturvallisuudesta | Perusteet | Merkitys

- Tietoturvan tärkeä rooli elämässämme

- Tiesitkö? 4 haitallista verkkorikollisuutta Intiassa

- CentOS vs Fedora: Ominaisuudet

- 9 tyyppistä tapahtumien hallintasuunnitelmaa - 9 innovatiivista vaihetta (ohjelma, järjestelmä)