Mikä on haittaohjelma?

Haittaohjelma on vertaustermi, jota käytetään viittaamaan useisiin aggressiivisiin tai invasiivisiin koodityyppeihin, ja se on haittaohjelmien lyhyt nimi. Tietoverkkorikolliset kehittävät haittaohjelmia, jotka vaikuttavat negatiivisesti järjestelmän turvallisuuteen, varastavat tietoja, kiertävät valvontaa ja vahingoittavat isäntätietokonetta, sen ohjelmistoja ja tietoja.

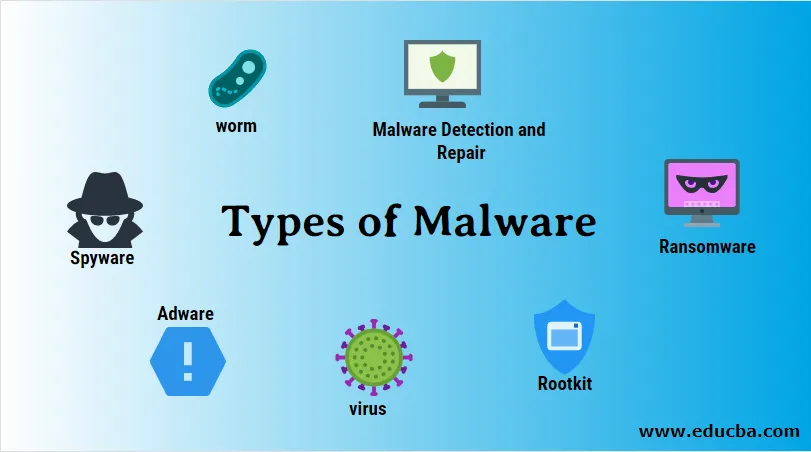

Haittaohjelmien tyypit

Haittaohjelmien tärkeimmät ja suositut muodot annetaan seuraavasti:

1. Vakoiluohjelmat

- Vakoiluohjelmia käyttävät usein ihmiset, jotka haluavat testata läheistensä tietokonetoimintaa. Tietysti hakkerit voivat käyttää vakoiluohjelmia kohdennetuissa hyökkäyksissä uhrien näppäinpainalluksien tallentamiseksi ja salasanojen tai immateriaalioikeuksien käyttämiseksi. Mainos- ja vakoiluohjelmat ovat tyypillisesti helpoimpia poistaa, koska ne eivät ole läheskään yhtä ilkeitä kuin muut haittaohjelmat. Tarkista ja lopeta haittaohjelma - olet valmis.

- Laitteen tai asiakkaan käyttämiseen käytetty menetelmä, on se sitten sosiaalinen tekniikka, lähettämätön koodi tai tusina muuta syytä, on paljon tärkeämpi kuin varsinainen mainos- tai vakoiluohjelma. Tämä johtuu siitä, että vaikka vakoiluohjelmat tai mainosohjelmat eivät ole niin haitallisia, kuin troijalainen, jolla on etäkäyttö takaoven kautta, ne kaikki käyttävät samoja erittelymenetelmiä. Vakoiluohjelmien olemassaolon tulisi olla varoitus järjestelmän tai asiakkaan tietynlaisesta haavoittuvuudesta, ennen kuin todella ilmenee huonoja asioita.

2. mainosohjelmat

- Mainosohjelmistotyyppi ohjelmisto, jolla voit tarkastella tietokoneellasi olevia mainoksia, välittää mainoshakuja verkkosivustoille ja kerätä markkinointitietoja tietokoneellesi. Esimerkiksi mainosohjelmat yleensä keräävät tietoja käytetyistä verkkosivustoista, jotta näytetään mukautettuja mainoksia.

- Joidenkin mielestä tietojen kerääminen mainosohjelmista on haitallista mainosohjelmaa ilman lupaasi. Toinen esimerkki haitallisista mainosohjelmista on tunkeileva pop-up-mainonta tietokonevirusten teeskennettyjen korjausten tai huonojen tulosten vuoksi.

3. Tietokonevirus

- Tietokonevirukselle on ominaista pääasiassa haittaohjelmat, joita verkkorikolliset toistavat. Tyypillisesti se kohdistaa ja tartuttaa olemassa olevat tiedostot kohdejärjestelmässä. Haitallisten toimien suorittamiseksi kohdennetussa järjestelmässä virusten tulisi olla käynnissä, jotta ne kohdistuvat kaikkiin ohjelman suorittamiin tiedostoihin. Tietokoneiden tulon jälkeen viruksia on ollut olemassa ainakin teoriassa.

- John von Neumann teki ensimmäisen akateemisen tutkimuksensa koneteoriasta vuonna 1949. 70-luvulla ensimmäiset esimerkit ovat eläviä viruksia. Käytämme järjestelmäresursseja tietojen ryöstämisen ja turmeltumisen lisäksi - esimerkiksi tehdäkseen isäntäverkosta hyödytöntä tai tehotonta. Toinen yleinen virusten ominaisuus on niiden vapautuminen, mikä vaikeuttaa niiden tunnistamista. Viruksia ei kutsuta, ne piiloutuvat nimettömyyteen, replikoituvat, kun ne suoritetaan, ja toimivat yleensä hämärissä tartuttamalla muita asiakirjoja.

4. Mato

- Maat olivat jopa pidempiä kuin tietokonevirukset ennen keskusyksikköpäiviä. Sähköposti otti heidät malliin 1990-luvun lopulla, ja tietoturva-alan ammattilaiset kärsivät haitallisista matoista, jotka tulivat sähköpostin liitteinä lähes vuosikymmenen ajan. Yksi henkilö avasi madotun sähköpostin ja koko yritys saastunee helposti. Mato on omituinen ominaisuus, että se replikoituu itseään.

- Ota Iloveyoun surullinen mato: Kun se lähti, melkein kaikki maailman sähköpostiohjelmat saivat iskun, puhelinjärjestelmät olivat hukassa (tekstin lähettäminen vilpillisesti), TV-verkot pienenivät ja jopa päivälehti, jonka minulla oli puoli päivää, siirrettiin. Useat muut madot, kuten SQL Slammer ja MS Blaster, tarjosivat maille paikkansa ohjelmistoturvallisuuden historiassa. Menestyvä mato tekee sen tuhoavasta kyvystä leviää ilman loppukäyttäjän väliintuloja. Vertailun vuoksi virukset tarvitsevat loppukäyttäjän aloittamaan sen ainakin ennen kuin ne yrittävät saastuttaa muita viattomia tiedostoja ja käyttäjiä. Madat käyttävät muita likaisia työ tiedostoja ja ohjelmistoja.

5. Troijalainen

- Troijalainen on haittaohjelma, joka näyttää itselleen hyödylliseltä. Tietoverkkorikolliset toimittavat troijalaisia säännöllisellä koodilla, joka vakuuttaa uhrin lataamaan sen. Sana on peräisin antiikin Kreikan historiasta, jonka puinen hevonen varjosti troyyn kaupungin valloittamiseen. Koneiden troijalaiset hevoset ovat yhtä hyökkääviä. Hyötykuorma voi olla mikä tahansa muu kuin takaovi, jonka avulla hyökkääjät pääsevät käsiksi kyseiseen laitteeseen luvattomasti. Troijalaiset antavat verkkorikollisille pääsyn IP-osoitteisiin, salasanoihin ja pankkitietoihin asiakkaan henkilökohtaisia tietoja varten. Keyloggers käyttää sitä usein tilien ja salasanojen nimien tai luottokorttitietojen nopeaan sieppaamiseen ja yksityiskohtien paljastamiseen haittaohjelmatoimijalle.

- Monet ransomware-hyökkäykset suoritetaan troijalaisilla heijastaen näennäisesti vaarattomia tietoja, jotka haittaohjelmat tallennetaan. Turvallisuusasiantuntijat katsovat, että troijalaiset ovat nykyään vaarallisimpia haittaohjelmatyyppejä, etenkin troijalaiset, jotka on tarkoitettu ryöstämään taloudellisten tietojen käyttäjät. Jotkut petolliset troijalaisten muodot väittävät tappavan viruksia, mutta lisäävät viruksia sen sijaan.

6. Ransomware

- Haittaohjelmat, jotka salaavat tiedot ja säilyttävät ne palautuksena odottaen salausvaluutan voittoa, ovat viime vuosina olleet suuri osa haittaohjelmista, ja prosenttiosuus on edelleen. Lisäksi Ransomware on pilannut yrityksiä, sairaaloita, poliisia ja jopa kokonaisia kaupunkeja. Eniten freelance-järjestelmiä ovat troijalaiset, mikä tarkoittaa, että niitä on laajennettava jollakin sosiaalisella tekniikalla. Suoritettuaan sen, suurin osa käyttäjistä tarkistaa ja salaa tiedostoja muutamassa minuutissa.

- Jos asiakas etsii muutama tunti ennen salausrutiinin käyttöönottoa, haittaohjelmien hallintaohjelma määrittää tarkalleen, kuinka paljon uhri voi varata, ja varmistaa myös, että muut oletettavasti turvalliset varmuuskopiot poistetaan tai salataan. Ransomware, kuten mikä tahansa muu haittaohjelmatyyppi, voidaan välttää, mutta suoritettuaan vaurioita voi olla vaikea kääntää ilman vahvaa, tarkistettua varmuuskopiota. Useat raportit ovat osoittaneet, että noin kolmasosa uhreista maksaa edelleen lunastuksiaan, ja noin 30% uhreista ei edelleenkään paljasta kirjanpitoaan. Joka tapauksessa, se tarvitsee muita laitteita, salausavaimia ja enemmän kuin pienen mahdollisuuden avata salatut tiedostot, jos mahdollista.

7. Rootkit

- Juurikomplekti on yleensä haittaohjelmakokoelma, joka tarjoaa luvattomien käyttäjien pääsyn tietokoneeseen. Juurikoodin asentamisen jälkeen rootkit-ohjain voi suorittaa tiedostoja etäyhteyden kautta ja muuttaa isäntäkoneen järjestelmäasetuksia.

- Useimmat haittaohjelmat tunnetaan nykyisin nimellä rootkit tai rootkit. Haittaohjelmat vain yrittävät muuttaa taustalla olevaa käyttöjärjestelmää valvoaksesi ohjelmistoa tehokkaasti ja piilottaakseen sen haittaohjelmilta.

8. Tieto- ja kalastelu

- Tietojenkalastelu on yksi tietoverkkorikollisuuksista, joita tapahtuu, kun sähköpostiin, puhelimeen tai tekstiviestiin on otettu yhteyttä houkuttelemaan uhria tarjoamaan arkaluontoisia tietoja, kuten henkilökohtaisia tunnistetietoja, pankki- ja luottokorttitietoja ja salasanoja. Tietokalastelu ei ole teknisesti haittaohjelmatyyppi, vaan toimitusmenetelmä, jota rikolliset käyttävät levittääkseen muita haittaohjelmamuotoja. Koska olemme tärkeitä ja miten se toimii, olemme sisällyttäneet sen tähän haittaohjelmamuotoihin.

- Hyökkäys houkuttelee joskus henkilön napsauttamaan haitallista URL-osoitetta, jotta käyttäjä huijataan uskovansa vierailevansa verkkomaksuportissa tai muussa verkkopalvelussa. Haitallinen sivusto tallentaa sitten käyttäjän nimen ja salasanan sekä muut henkilökohtaiset tai taloudelliset tiedot. Keihäshuijaus on tietyntyyppinen hyökkäys, joka kohdistetaan tietylle henkilölle tai ihmisryhmälle, kuten yrityksen talousjohtaja, jotta voidaan käyttää luottamuksellisia taloudellisia tietoja.

9. Haittaohjelmien havaitseminen ja korjaus

- Valitettavasti se voi olla typerys virhe löytää ja poistaa yksittäisiä haittaohjelmakomponentteja. On helppo tehdä virhe ja ohittaa osa. Siksi et tiedä onko haittaohjelma muuttanut järjestelmää siten, että se ei ole enää täysin luotettava.

- Jos haittaohjelmien poistoa ja oikeuslääketiedettä ei ole koulutettu oikein, varmuuskopioi tiedot (tarvittaessa ilman sitä), alusta asema ja asenna ohjelmat ja tiedot uudelleen, jos haittaohjelma on tunnistettu.

Haittaohjelmien oireet

Alla on joitain haittaohjelmainfektioiden yleisimpiä oireita ja merkkejä:

- Vähennä koneesi, ohjelmien ja Internet-yhteyksien käyttöä.

- Selain lakkaa toimimasta myös kokonaan.

- Heti häiritsevien mainosten ponnahdusikkunat tulvavat näytölle.

- Toistuvat kone- tai ohjelmisto-kaatumiset odottamatta.

- Tahaton levytila vähenee.

- Selaimen kotisivu muutettiin.

- Ihmiset, jotka valittavat omituisten ja merkityksettömien sähköpostien saamisesta

Johtopäätös - Haittaohjelmien tyypit

Tässä artikkelissa olemme nähneet, millaisia Malwares-tyyppejä on, miten ne tunnistetaan, ja kuinka voit tunnistaa, että järjestelmäsi on haittaohjelma vai ei. Toivon, että tämä artikkeli auttaa sinua ymmärtämään haittaohjelmia ja niiden tyyppejä.

Suositeltava artikkeli

Tämä on opas haittaohjelmatyyppeihin. Tässä keskustellaan haittaohjelmista ja tärkeimmistä haittaohjelmatyypeistä sekä oireista. Voit myös käydä läpi muiden ehdotettujen artikkeleidemme saadaksesi lisätietoja -

- Johdanto mitä on tietoturva?

- Kyberturvallisuuden periaatteet 10 parasta periaatetta

- Kyberturvallisuusjärjestelmä komponenteilla

- Kyberturvallisuutta koskevat haastattelukysymykset

- 12 parasta Mac- ja IP-osoitteiden vertailua